SAML (Security Assertion Markup Language) fornece aos usuários acesso à monday.com por meio de um provedor de identidade de sua escolha. Ele funciona transferindo a identidade do usuário de um lugar (provedor de identidade) para outro (monday.com). A ativação do SAML através da monday.com pode ser feita em poucas etapas!

Etapa 1: configure seu provedor de identidade

O primeiro passo é configurar uma conexão para o SSO — também conhecido como conector — da monday.com com seu IDP. No momento, trabalhamos com três provedores principais: OKTA, Azure AD e OneLogin, mas você também tem a opção de usar seu próprio provedor.

- Para ativar o SAML usando o OKTA, clique aqui.

- Para ativar o SAML usando o OneLogin, clique aqui.

- Para habilitar o SAML usando o Azure AD, clique aqui.

- Para ativar o SAML usando o SAML 2.0 personalizado, clique aqui.

Etapa 2: configure o SSO SAML para a monday.com

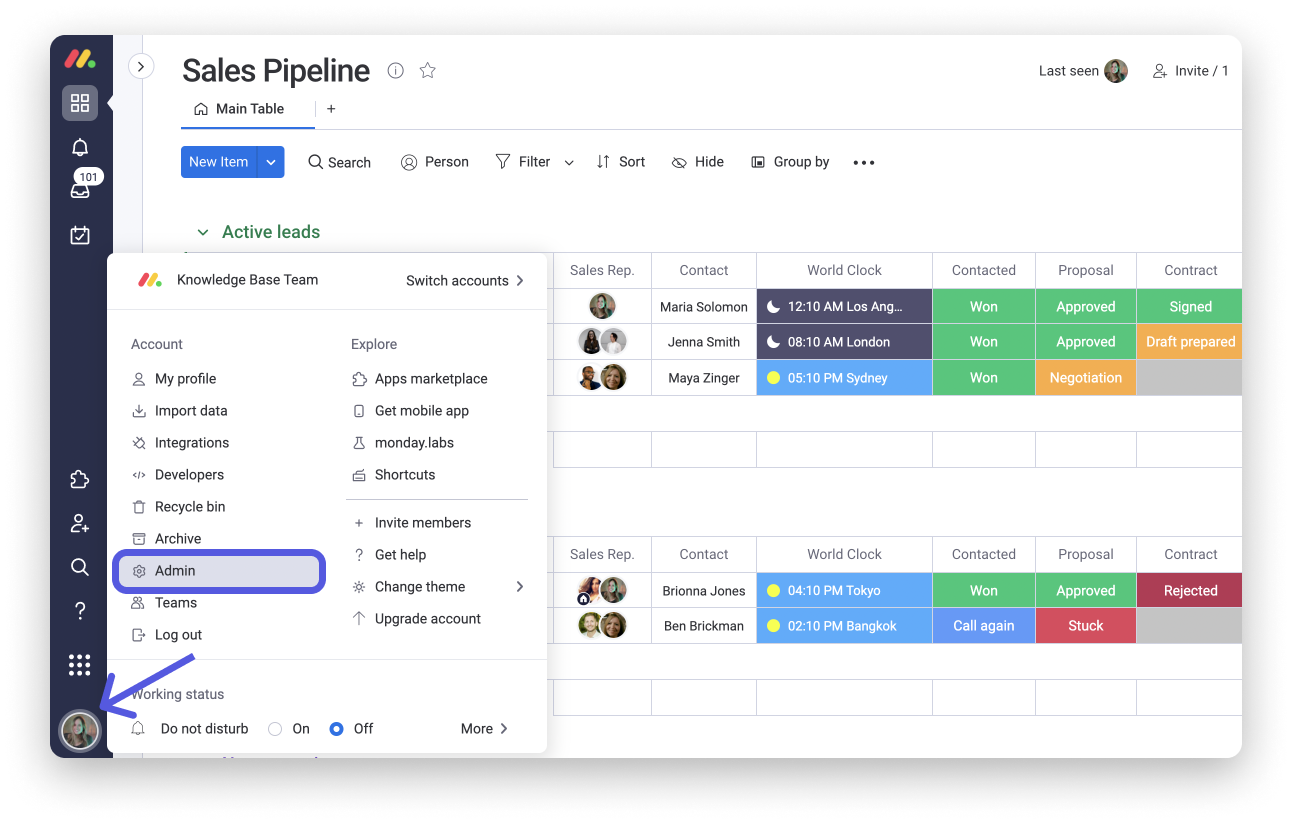

Depois de configurar seu provedor de identidade, você só precisa ativar o SAML na monday.com. Para fazer isso, clique na foto do perfil e selecione "admin".

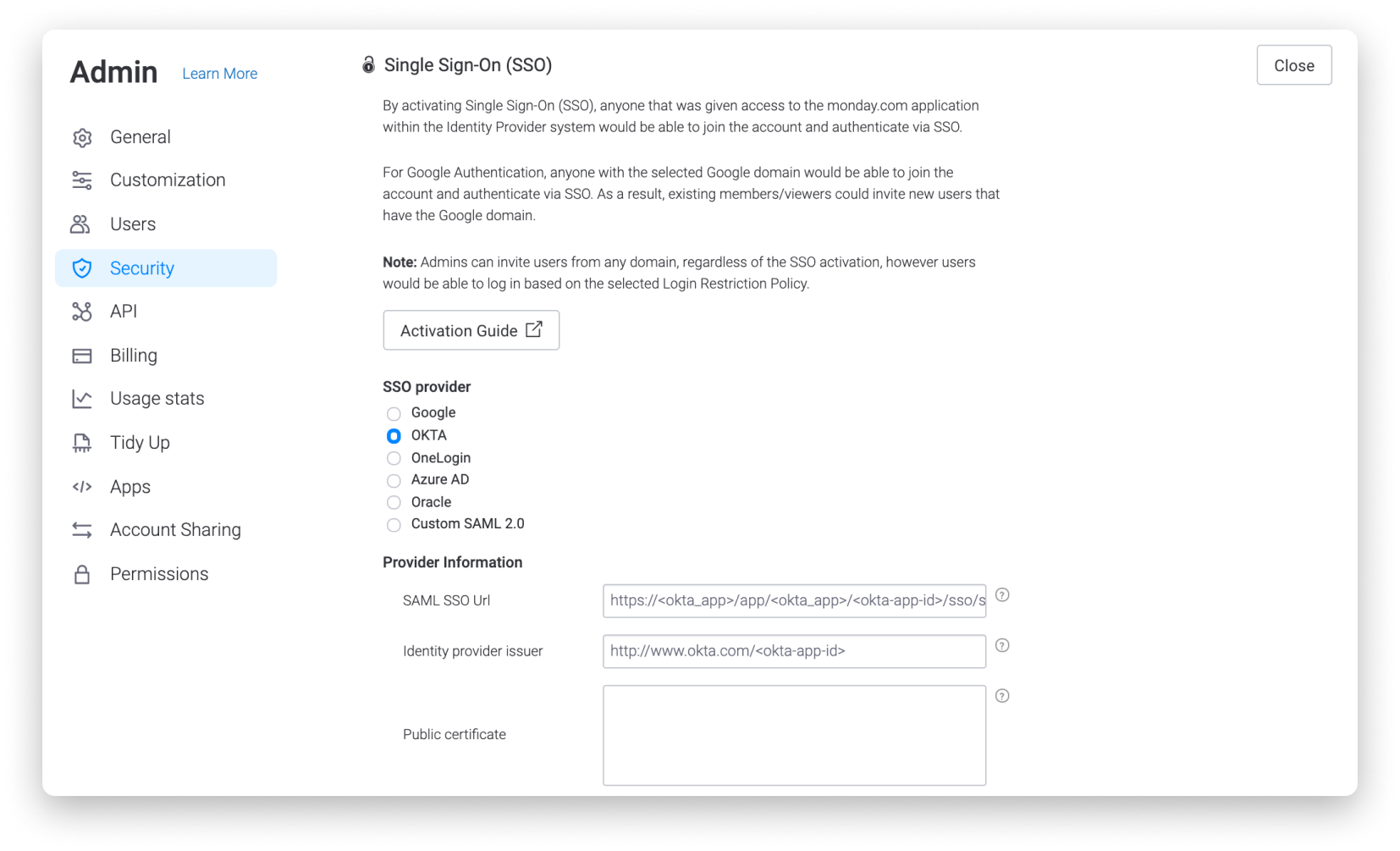

Na seção Admin, selecione a opção “Segurança” no lado esquerdo da tela. Em seguida, clique em “Login único (SSO” que aparece na aba Login. Usaremos OKTA no nosso exemplo, mas você pode selecionar qualquer uma das outras opções.

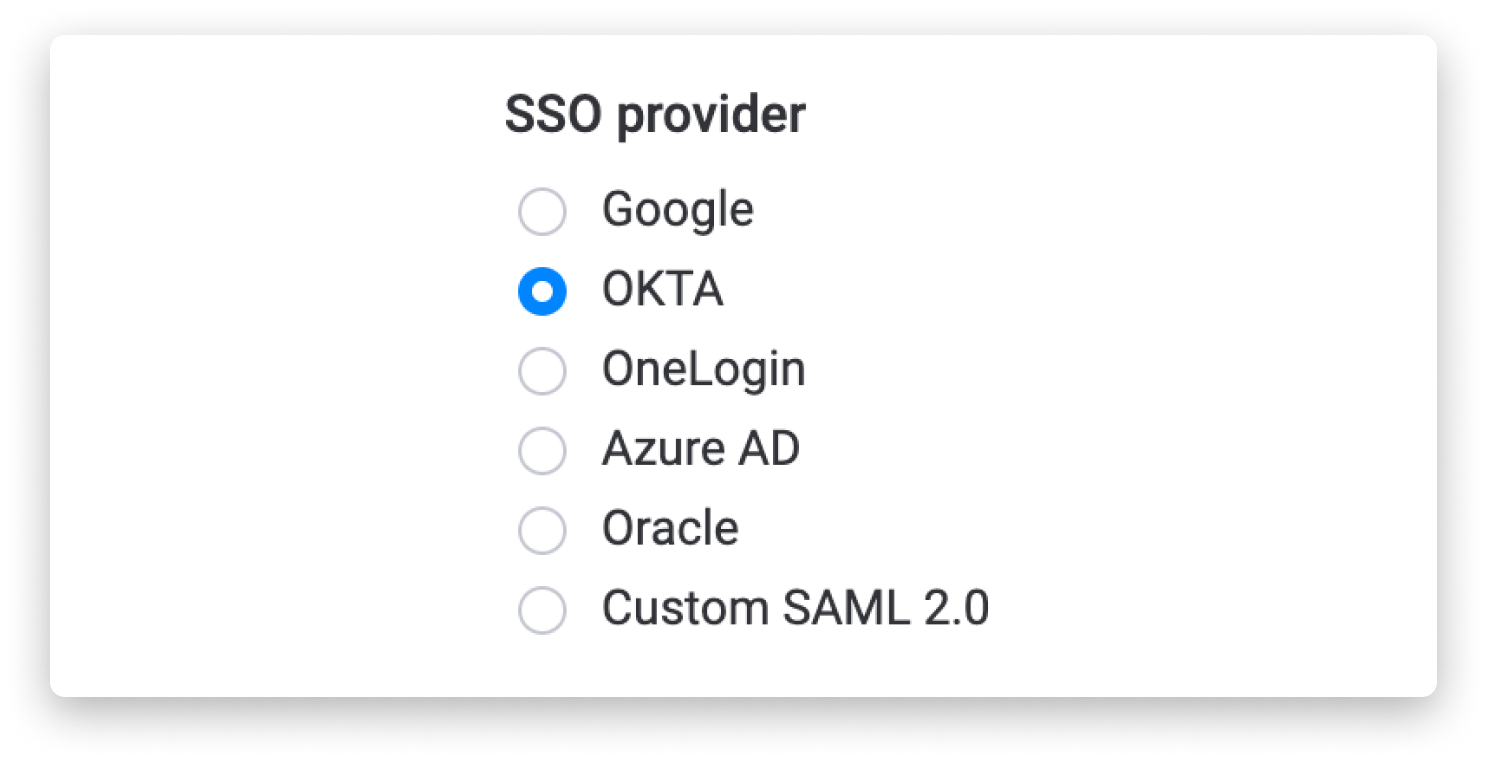

Selecione seu IDP na lista:

Seu IDP não aparece na lista? Não se preocupe! Basta selecionar a opção SAML 2.0 personalizado e pegar os campos de URL SAML SSO e emissor de provedor de identidade do seu IDP.

Preencha os dados do seu IDP

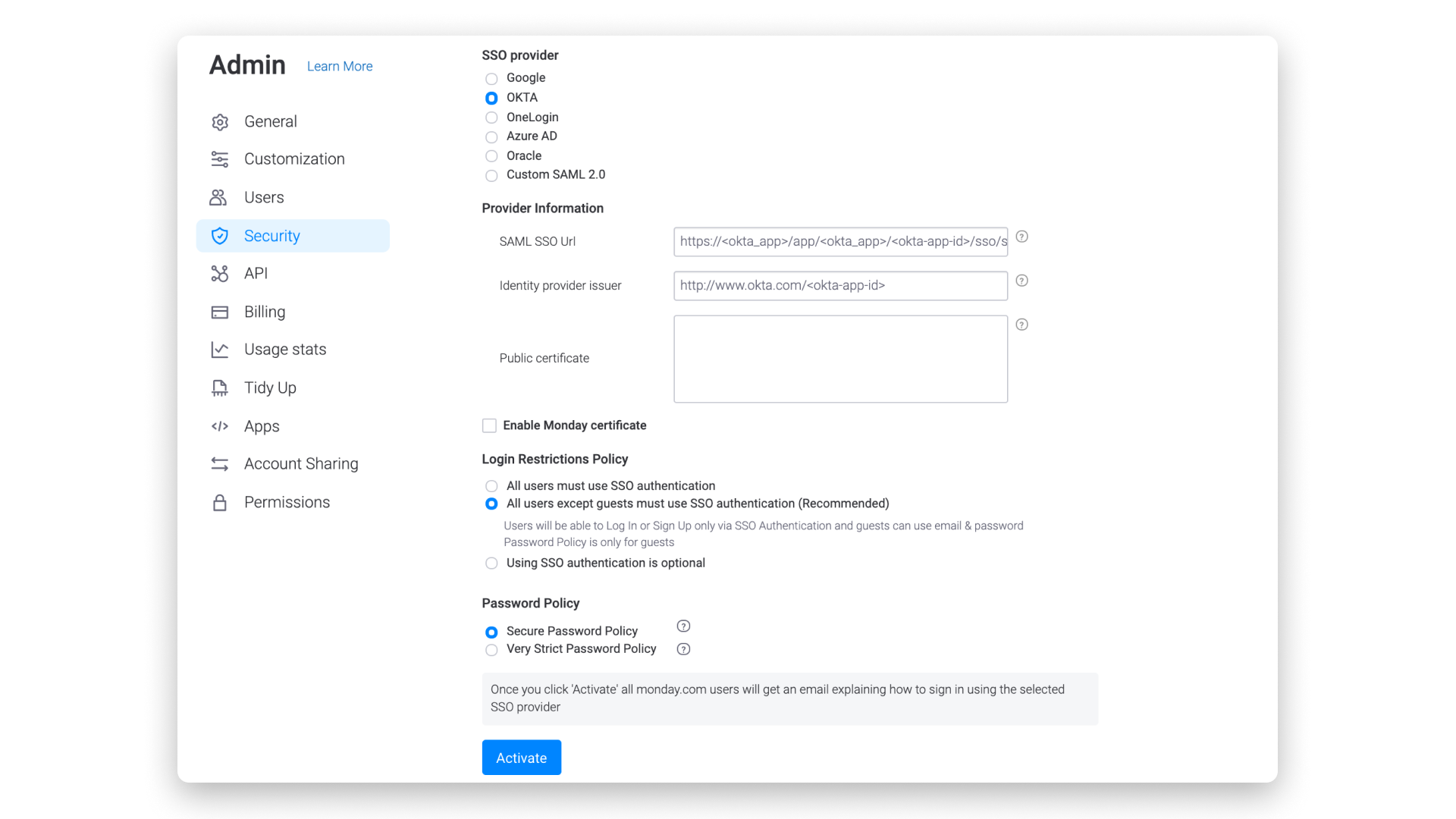

Preencha os seguintes campos com dados do seu IDP:

- URL de SSO do SAML

- Emissor do provedor de identidade

- Certificado público

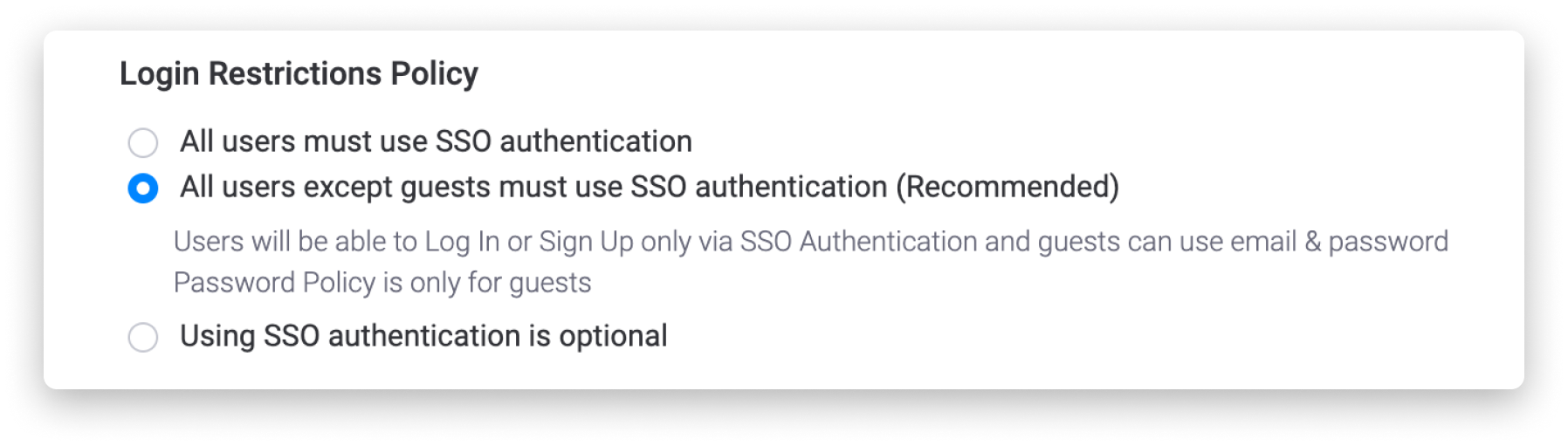

Selecione a política de restrições

Ao configurar o SSO, o admin precisará selecionar o nível da política de restrições de login, o que significa que ele precisará definir quem deve usar a autenticação SSO para fazer login, ou se isso é opcional.

Existem três opções nesta seção:

- Opção 1: todos os usuários (inclusive convidados) devem usar a autenticação SSO para fazer login na monday.com. Essa opção significa que todos os usuários devem ter acesso à monday.com de dentro do provedor de identidade para que eles possam fazer login.

- Opção 2: todos os usuários, exceto convidados, devem usar a autenticação SSO para fazer login na monday.com. Os convidados, por outro lado, poderão usar um e-mail e senha para fazer login.

- Essa é a opção de política mais usada, pois muitas vezes os convidados são usuários externos e não são gerenciados pelo departamento interno de TI de uma organização.

- Opção 3: usar a autenticação SSO é opcional para todos. Todos os usuários e convidados podem fazer login por meio de SSO ou e-mail e senha.

Se aplicável à política de segurança da sua empresa, recomendamos usar a opção de restrição "Todos os usuários, exceto convidados, devem usar a autenticação SAML", ou seja, todos os usuários da conta, a não ser os convidados, precisam fazer login usando SSO. Os convidados podem ser chamados para quadros compartilháveis e fazer login usando um e-mail e senha normalmente. Nesse caso, os e-mails de convidados não precisam estar ativos no IDP da conta para poder fazer login.

Etapa 3: provisionamento

Por padrão, a monday.com usa o provisionamento "Just In Time", o que significa que o usuário é criado na monday.com no primeiro login se ele não existir.

Se você deseja ativar o provisionamento do SCIM, gere o token e siga as instruções do IDP. A monday.com é compatível com o Fluxo Iniciado por IDP ou Fluxo Iniciado pelo SP. Temos um aplicativo oficial da monday.com no catálogo de aplicativos do OKTA. Para ativar, clique aqui.

Além disso, temos um aplicativo oficial da monday.com no catálogo de aplicativos OneLogin. Para ativar, clique aqui.

Por último, temos um aplicativo da monday.com oficial no catálogo de aplicativos Azure AD. Para ativar, clique aqui.

O que acontecerá quando o SSO estiver ativado?

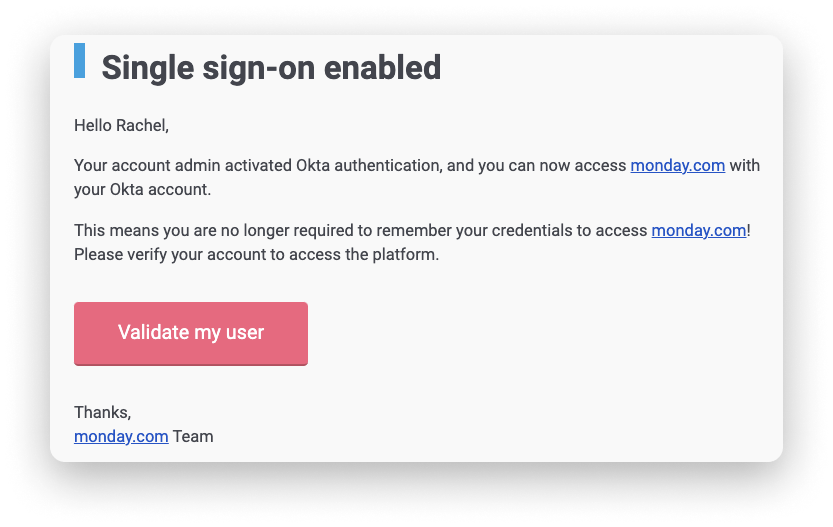

Quando você terminar de configurar seu SSO, cada membro receberá um e-mail informando sobre a alteração (também se a política de restrição de SSO estiver definida como opcional).

Aqui está um exemplo do e-mail:

O e-mail solicitará que os membros conectem suas contas da monday.com com seu provedor de identidade. De agora em diante, todos os membros podem fazer login na monday.com com sua conta de provedor de identidade.

Erros comuns após fazer login em seu provedor de SSO

Alguns usuários podem ter dificuldades e não conseguir usar o SSO. Por exemplo, depois de inserir a credencial do usuário na página de login do provedor de SSO, ao invés de ser redirecionado de volta para a página da monday.com, o usuário recebe uma mensagem de erro dizendo que o usuário registrado "username@email.com" não está atribuído a uma função para o aplicativo (o texto pode ser um pouco diferente dependendo do provedor de SSO). Isso significa que os administradores da conta devem entrar no provedor de SSO que sua equipe está usando e atribuir/adicionar esse usuário à conta da monday.com.

Outro problema comum acontece quando um usuário muda de endereço de e-mail, o que leva a um erro ao tentar fazer login. Vamos falar sobre isso na seção a seguir!

O que acontece quando um usuário muda de endereço de e-mail?

Quando um usuário faz login na monday.com usando SSO, uma conexão back-end é feita entre o provedor de identidade (IDP) e o ID do usuário na monday.com. A conexão, chamada UID (ID do usuário), conecta a identidade de um indivíduo no IDP (seu nome, endereço de e-mail) ao endereço de e-mail associado ao usuário na monday.com.

Portanto, se um usuário mudar de endereço de e-mail, ele não poderá mais fazer login na monday.com até que seu UID (ID do usuário) seja redefinido. Isso ocorre porque o UID está conectado ao endereço de e-mail anterior do usuário e, quando o e-mail é atualizado, ele não é automaticamente conectado ao UID existente. Portanto, redefinir o UID permitirá a "quebra" da conexão anterior e criará um novo link entre o UID e o endereço de e-mail recém-alterado.

Etapas a serem executadas quando o e-mail de um usuário mudar

Se o endereço de e-mail de um usuário mudar, basta seguir as duas etapas abaixo e ele poderá fazer login imediatamente ⬇️

1. Alterar o e-mail do usuário no IDP e dentro da monday.com

Em primeiro lugar, é importante que o endereço de e-mail do usuário seja alterado no provedor de identidade e também na monday.com. Para alterar seu endereço de e-mail na monday.com, o usuário pode seguir as etapas deste artigo.

Nota: você não pode alterar o e-mail de outra pessoa, mesmo se você for um administrador. Só um usuário pode alterar o seu próprio e-mail

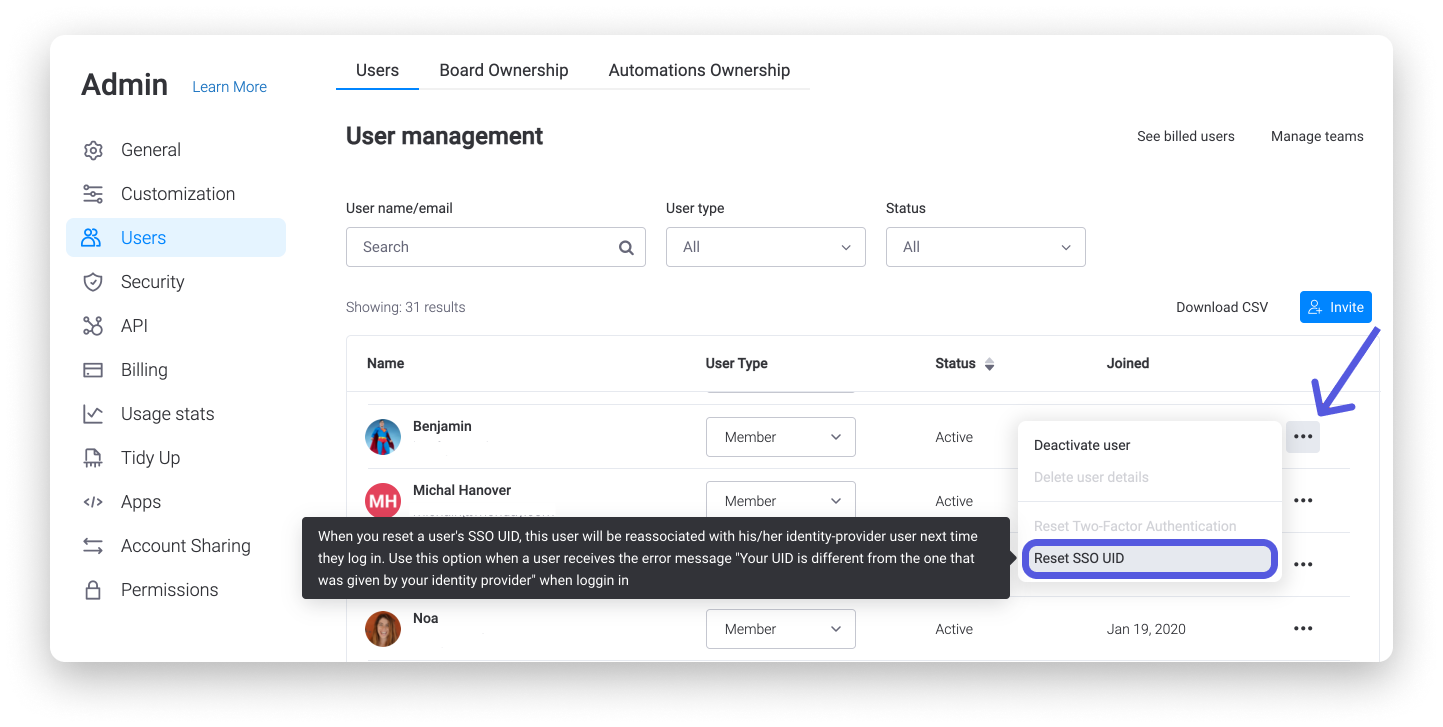

2. Redefinindo o UID do usuário

Depois que o e-mail de um usuário for alterado no IDP e dentro da monday.com, é hora de redefinir o UID! Para fazer isso, acesse a aba Gerenciamento de usuários na seção admin da conta. Localize o usuário que mudou de endereço de e-mail, clique no menu de três pontos no lado direito e selecione "Redefinir o SSO UID" conforme imagem abaixo:

Com isso, o usuário poderá fazer login na sua conta da monday.com usando o novo endereço de e-mail!

Se você tiver alguma dúvida, entre em contato com nossa equipe por aqui. Estamos disponíveis 24 horas e prontos para ajudar!

Comentários