Le Security Assertion Markup Language (SAML) donne aux utilisateurs accès à monday.com (SP) via un fournisseur d'identité (IDP) de votre choix. Le SAML transfère l'identité de l'utilisateur d'un endroit (le fournisseur d'identité) à un autre (monday.com). Il est facile d'activer le SAML via monday.com en quelques étapes.

Étape 1 : configurez votre fournisseur d'identité

La première étape consiste à configurer une connexion entre la SSO monday.com (également appelée connecteur) et votre IDP. Nous travaillons actuellement avec trois fournisseurs principaux : OKTA, Azure AD et OneLogin, mais vous avez également la possibilité d'utiliser votre propre fournisseur.

- Pour activer le SAML à l'aide d'OKTA, cliquez ici.

- Pour activer le SAML à l'aide de OneLogin, cliquez ici.

- Pour activer le SAML à l'aide d'Azure AD, cliquez ici.

- Pour activer le SAML à l'aide du SAML 2.0 personnalisé, cliquez ici.

Étape 2 : configurez la SSO SAML pour monday.com

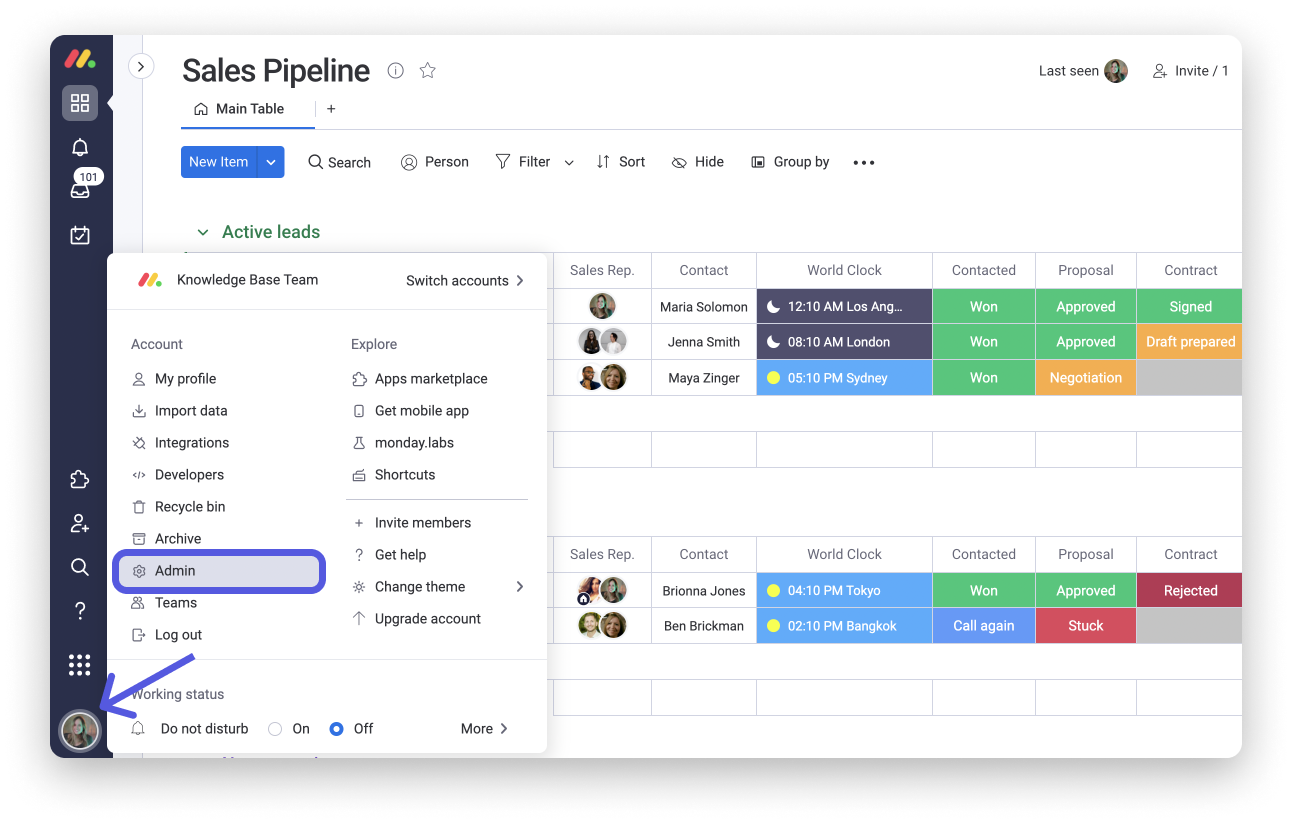

Une fois votre fournisseur d'identité configuré , il ne vous reste qu'à activer le SAML sur monday.com. Pour cela, cliquez sur la photo de votre profil et sélectionnez « Admin ».

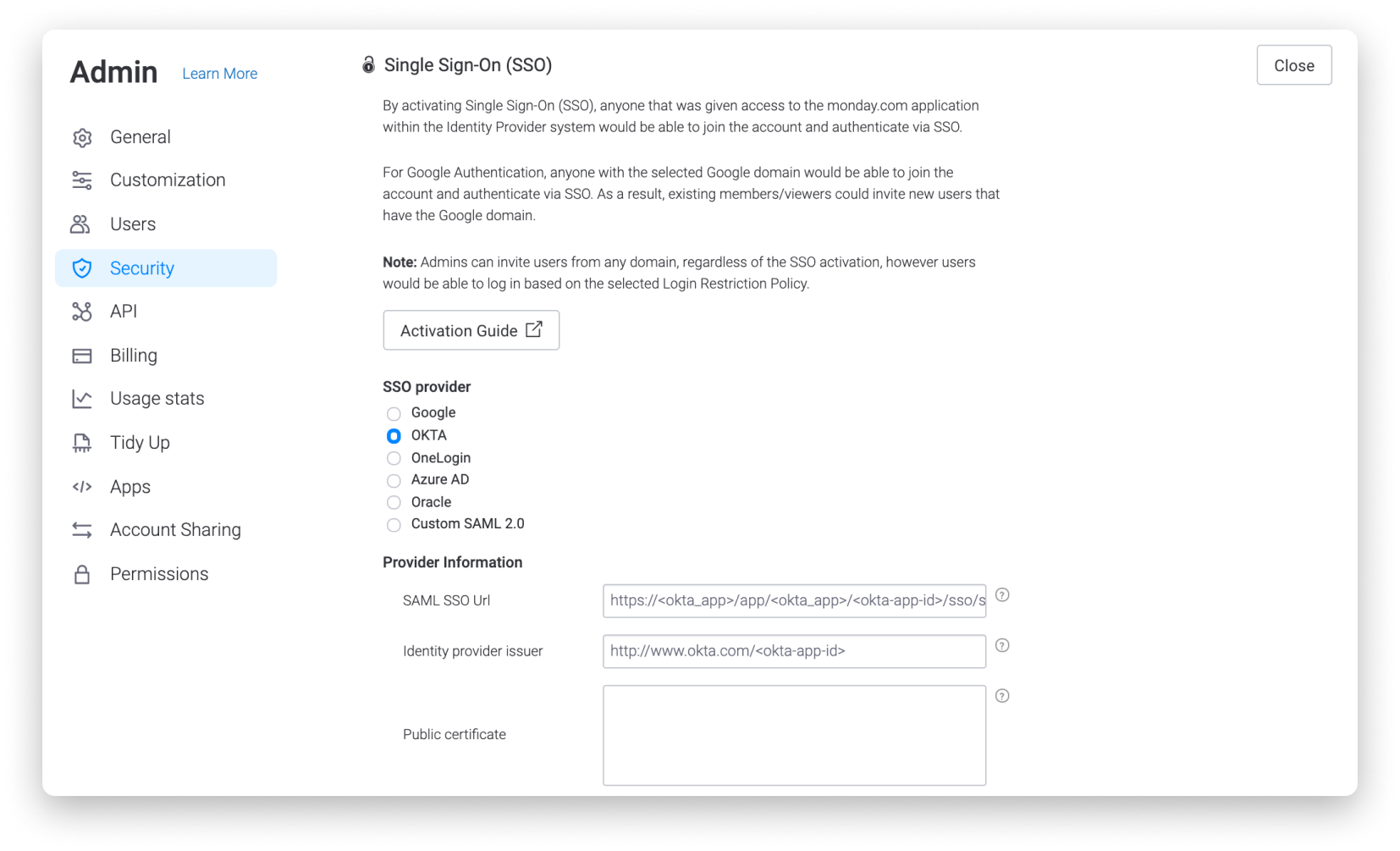

Dans la section Admin, sélectionnez la rubrique « Sécurité » dans le panneau de gauche. Ensuite, dans l'onglet Connexion, cliquez sur « Authentification unique (SSO) ». Nous utiliserons OKTA dans notre exemple, mais vous pouvez choisir l'option de votre choix.

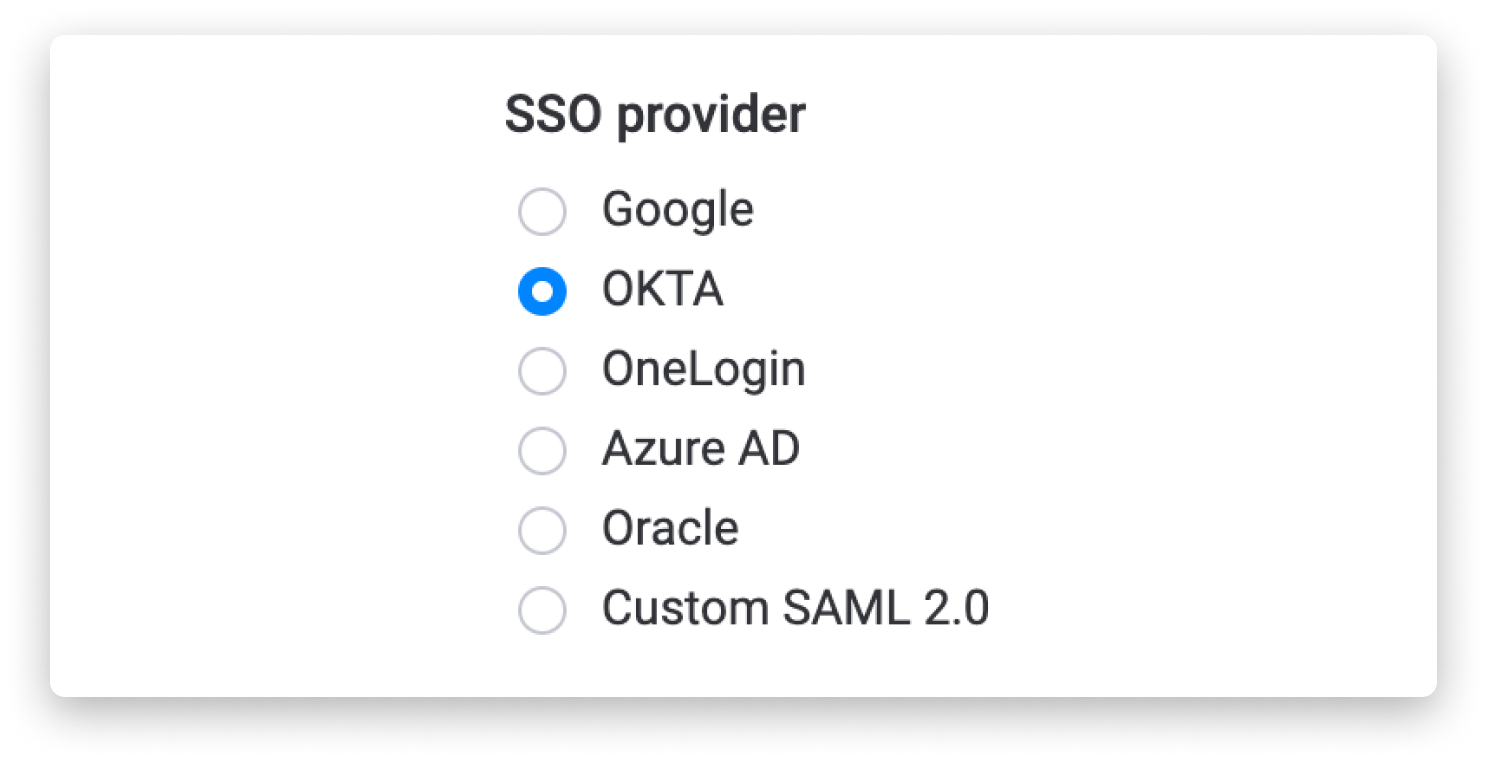

Choisissez votre IDP dans la liste :

Votre IDP ne figure pas dans la liste ? N'ayez pas d'inquiétude ! Sélectionnez simplement l'option SAML 2.0 personnalisé et récupérez les champs URL SSO SAML et émetteur de fournisseur d'identité de votre IDP.

Complétez les informations concernant votre IDP

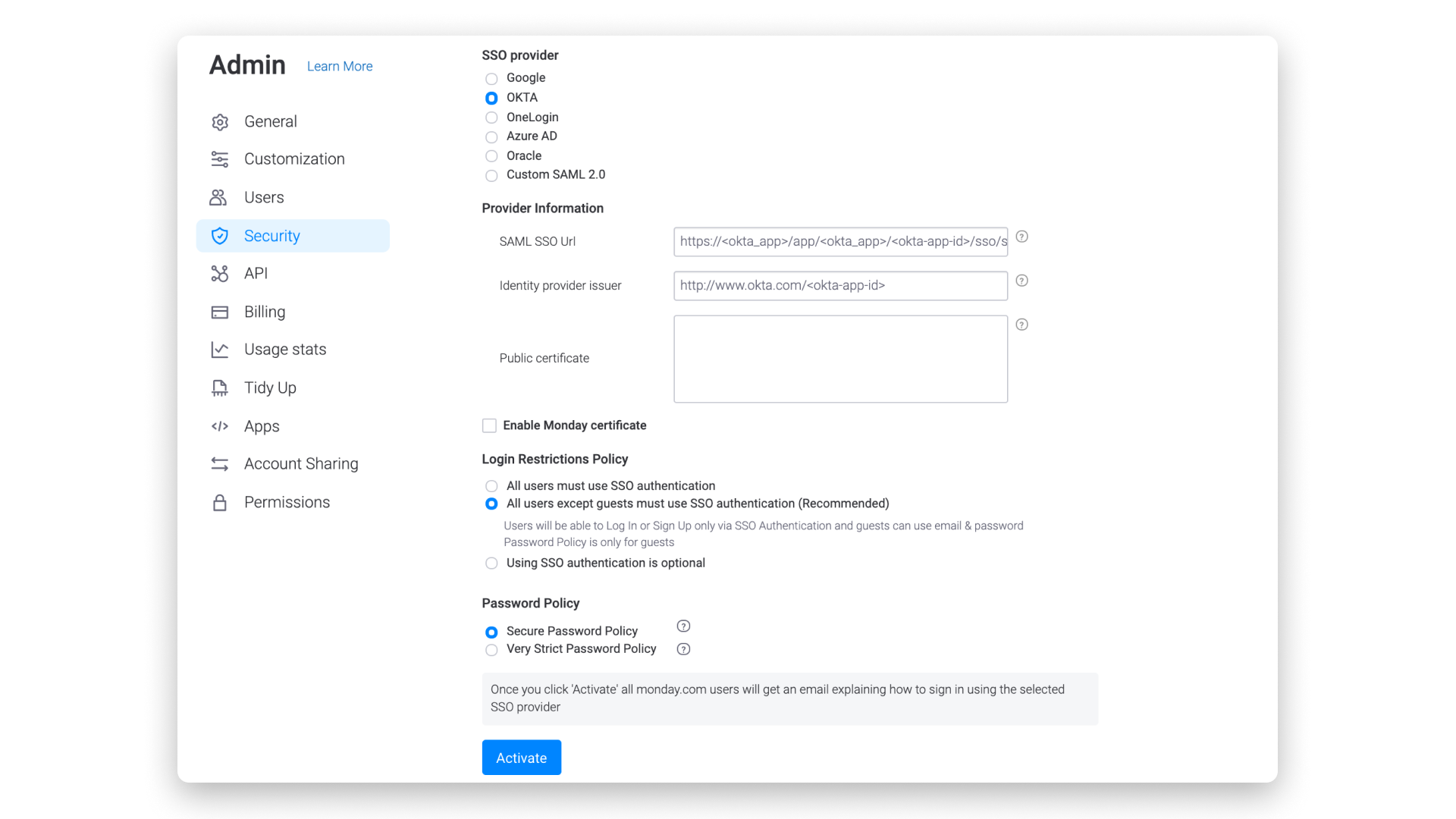

Complétez les champs suivants en y indiquant les informations concernant votre IDP :

- URL SAML SSO

- Fournisseur d’IdP

- Certificat public

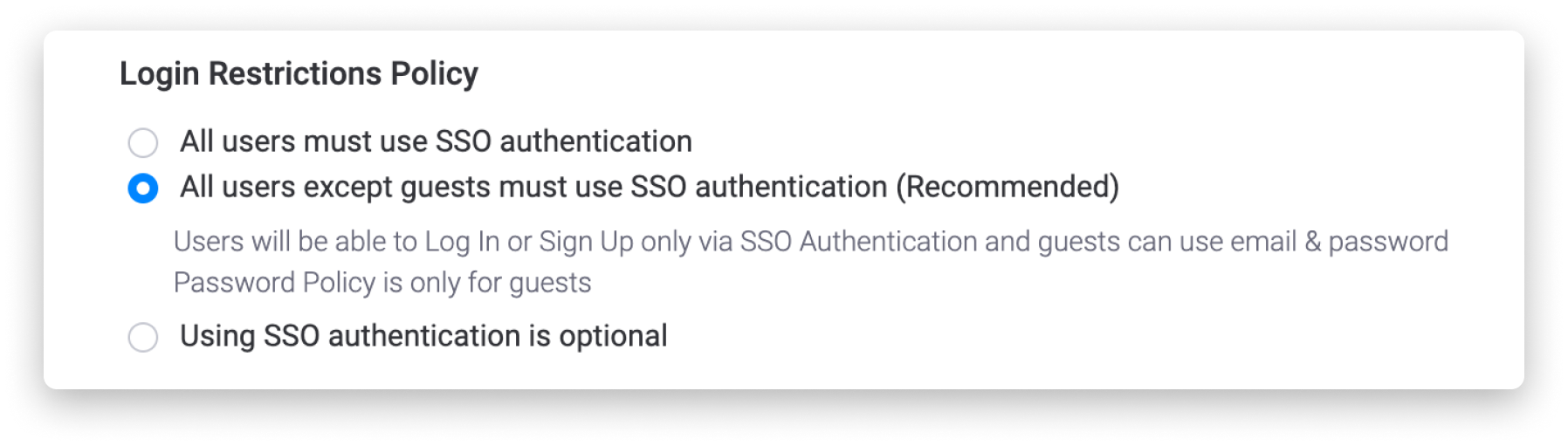

Sélectionnez la politique de restrictions

Lors de la configuration de l'authentification unique (SSO), l'admin doit sélectionner le niveau de la politique de restrictions des connexions. Cela revient à définir qui doit utiliser l'authentification SSO pour se connecter ou si ce type d'authentification est facultatif.

Dans cette section, trois options sont possibles :

- Option 1 : tous les utilisateurs (y compris les invités) doivent utiliser l'authentification SSO pour se connecter à monday.com. Cette option implique que l'admin donne accès à monday.com à tous les utilisateurs dans le fournisseur d'identité pour qu'ils puissent se connecter.

- Option 2 : tous les utilisateurs, à l'exception des invités, doivent utiliser l'authentification SSO pour se connecter à monday.com. Les invités, de leur côté, pourront se connecter avec une adresse e-mail et un mot de passe.

- C'est la politique la plus utilisée, car souvent, les invités sont des utilisateurs externes qui ne sont pas gérés par le service informatique interne de l'entreprise.

- Option 3 : l'utilisation de l'authentification SSO est facultative pour tous. Tous les utilisateurs et invités peuvent se connecter via la SSO ou avec une adresse e-mail et un mot de passe.

Si ce choix est applicable à la stratégie de sécurité de votre entreprise, nous vous recommandons d'utiliser l'option de restriction « tous les utilisateurs, à l'exception des invités, doivent utiliser l'authentification SSO ». Cette option implique que tous les utilisateurs du compte, mis à part les invités, doivent se connecter via l'authentification unique SSO. Les invités peuvent être invités à rejoindre des tableaux partagés et se connecter normalement avec une adresse e-mail et un mot de passe. Dans ce cas, il n'est pas nécessaire que les adresses e-mail des invités soient actives sur l'IDP du compte pour qu'ils puissent se connecter.

Étape 3 : Provisionnement

Par défaut, monday.com utilise le provisionnement juste à temps, ce qui signifie que l'utilisateur est créé sur monday.com lors de sa première connexion s'il n'existe pas déjà.

Si vous souhaitez activer le provisionnement SCIM, générez le jeton, puis suivez les instructions de votre IDP pour l'activer. monday.com prend en charge le flux initié par l'IDP ou le flux initié par le SP. Une application monday.com officielle existe dans le catalogue d'applications Okta. Pour l'activer, cliquez ici.

De plus, une application monday.com officielle figure dans le catalogue d'applications OneLogin. Pour l'activer, cliquez ici.

Enfin, nous avons également une application monday.com officielle dans le catalogue d'applications Azure AD. Pour l'activer, cliquez ici.

Que se passe-t-il une fois que l'authentification SSO est activée ?

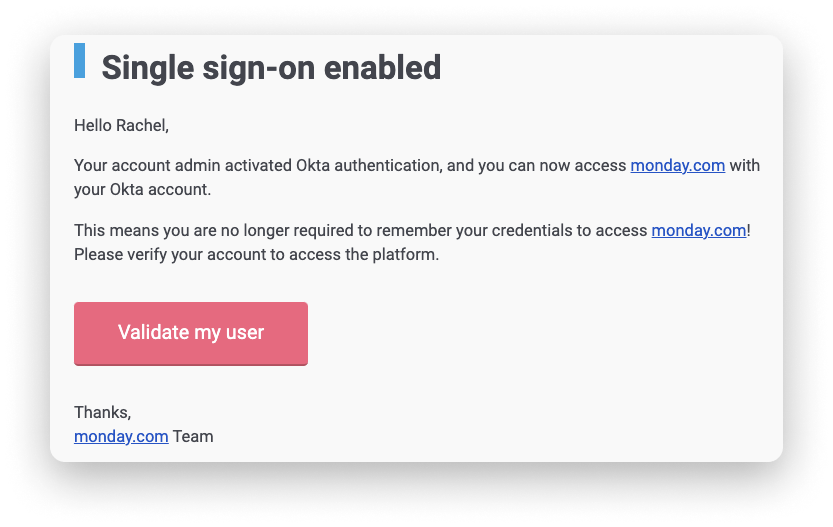

Lorsque vous aurez terminé de configurer votre SSO, chaque utilisateur recevra un e-mail l'informant de la modification (même si vous avez rendu la SSO facultative dans la politique de restrictions).

Voici un exemple de l'e-mail envoyé :

L'e-mail invite les utilisateurs à se connecter à leur compte monday.com avec votre fournisseur d'identité. Dorénavant, tous les utilisateurs pourront se connecter à monday.com avec leur compte du fournisseur d'identité.

Erreurs courantes après la connexion au fournisseur d'authentification unique

Certains utilisateurs rencontrent des difficultés et ne parviennent pas à utiliser la SSO. Par exemple, après avoir renseigné ses informations d'identification sur la page de connexion du fournisseur de SSO, au lieu d'être redirigé vers la page monday.com, l'utilisateur voit s'afficher un message d'erreur l'informant que l'utilisateur connecté « nomdutilisateur@email.com » n'est affecté à aucun rôle pour l'application (la formulation peut différer légèrement en fonction du fournisseur de SSO). Dans ce cas, les admins du compte doivent se rendre sur le fournisseur de SSO qu'utilise l'équipe afin d'affecter/ajouter cet utilisateur au compte monday.com.

Autre problème courant : un utilisateur modifie son adresse e-mail, ce qui entraîne une erreur lorsqu'il tente de se connecter. Nous aborderons tout cela dans le prochain paragraphe.

Que se passe-t-il lorsqu'un utilisateur change d'adresse e-mail ?

Lorsqu'un utilisateur se connecte à monday.com en utilisant l'authentification unique, une connexion à un serveur frontal est établie entre le fournisseur d'identité (IDP) et l'ID de l'utilisateur sur monday.com. Cette connexion, appelée UID (ID d'utilisateur), relie l'identité d'une personne dans l'IDP (son nom, son adresse e-mail) à l'adresse e-mail associée à cet utilisateur sur monday.com.

C'est pourquoi si un utilisateur modifie son adresse e-mail, il ne pourra plus se connecter à monday.com tant que son UID (ID d'utilisateur) ne sera pas réinitialisé. En effet, son UID est lié à son ancienne adresse e-mail et s'il la met à jour, l'adresse e-mail ne sera pas automatiquement connectée à l'UID existant. Par conséquent, la réinitialisation de l'UID permettra d'interrompre la connexion précédente et de créer un nouveau lien entre l'UID et la nouvelle adresse e-mail.

Marche à suivre lorsque l'adresse e-mail d'un utilisateur change

Si un utilisateur modifie son adresse e-mail, il vous suffit de suivre les deux étapes décrites ci-dessous et il pourra à nouveau se connecter en un rien de temps. ⬇️

1. Modifiez l'adresse e-mail de l'utilisateur sur l'IDP et sur monday.com

Tout d'abord, il est important de changer l'adresse e-mail de l'utilisateur à la fois sur le fournisseur d'identité et sur monday.com. Pour changer son adresse e-mail sur monday.com, l'utilisateur concerné peut suivre la marche à suivre présentée dans cet article.

Remarque : vous ne pouvez pas changer l'e-mail de quelqu'un d'autre, même si vous êtes admin. Chaque utilisateur ne peut modifier que son adresse e-mail.

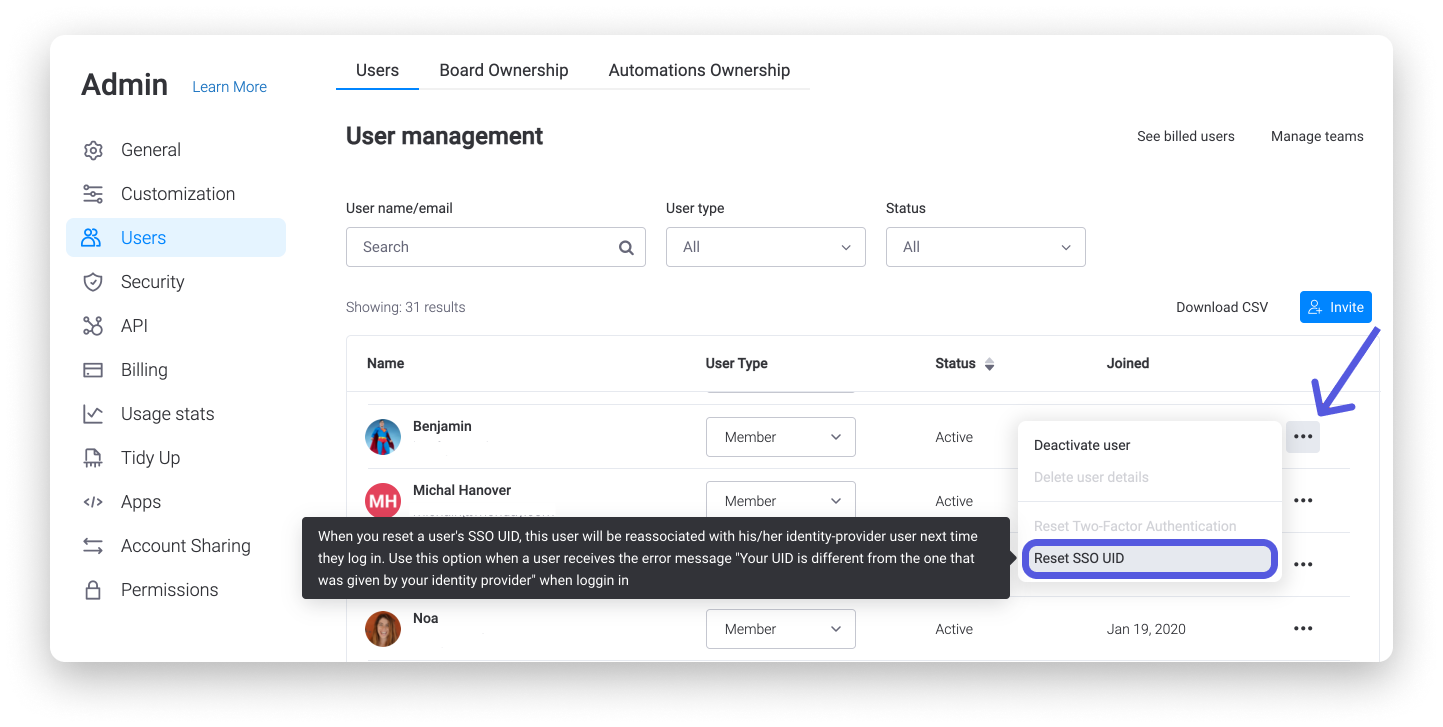

2. Réinitialisez l'UID de l'utilisateur

Une fois l'adresse e-mail de l'utilisateur modifiée sur l'IDP et sur monday.com, il reste à réinitialiser son UID. Pour ce faire, rendez-vous dans la section Admin du compte et accédez à l'onglet Gestion des utilisateurs. Ensuite, localisez l'utilisateur qui a changé d'adresse e-mail, cliquez sur le menu latéral situé tout à droite de son nom, puis sélectionnez « Réinitialisation de l'UID d'authentification unique », comme ceci :

Une fois cette opération effectuée, l'utilisateur devrait pouvoir se connecter à son compte monday.com avec sa nouvelle adresse e-mail.

Si vous avez la moindre question, n'hésitez pas à contacter notre équipe ici. Nous sommes disponibles 24h/24, 7j/7 et sommes toujours heureux de vous aider.

Commentaires