Security Assertion Markup Language (SAML) bietet Benutzern Zugriff auf monday.com (SP) über einen Identitätsanbieter (IDP) deiner Wahl. Es funktioniert durch die Übertragung der Identität des Benutzers von einem Ort (dem Identitätsanbieter) an einen anderen (monday.com). Die Aktivierung von SAML über monday.com kann in wenigen einfachen Schritten durchgeführt werden!

Schritt 1: Konfiguriere deinen Identitätsanbieter

Der erste Schritt ist die Einrichtung einer Verbindung für monday.com SSO – auch bekannt als Konnektor – mit deinem IDP. Wir arbeiten derzeit mit drei Hauptanbietern zusammen: OKTA, Azure AD und OneLogin, aber du hast auch die Möglichkeit, deinen eigenen Anbieter zu nutzen.

- Um SAML mit OKTA zu aktivieren, klicke hier.

- Um SAML mit OneLogin zu aktivieren, klicke hier.

- Um SAML mit Azure AD zu aktivieren, klicke hier.

- Um SAML mit Hilfe des benutzerdefinierten SAML 2.0 zu aktivieren, klicke hier .

Schritt 2: Einrichtung von SAML SSO für monday.com

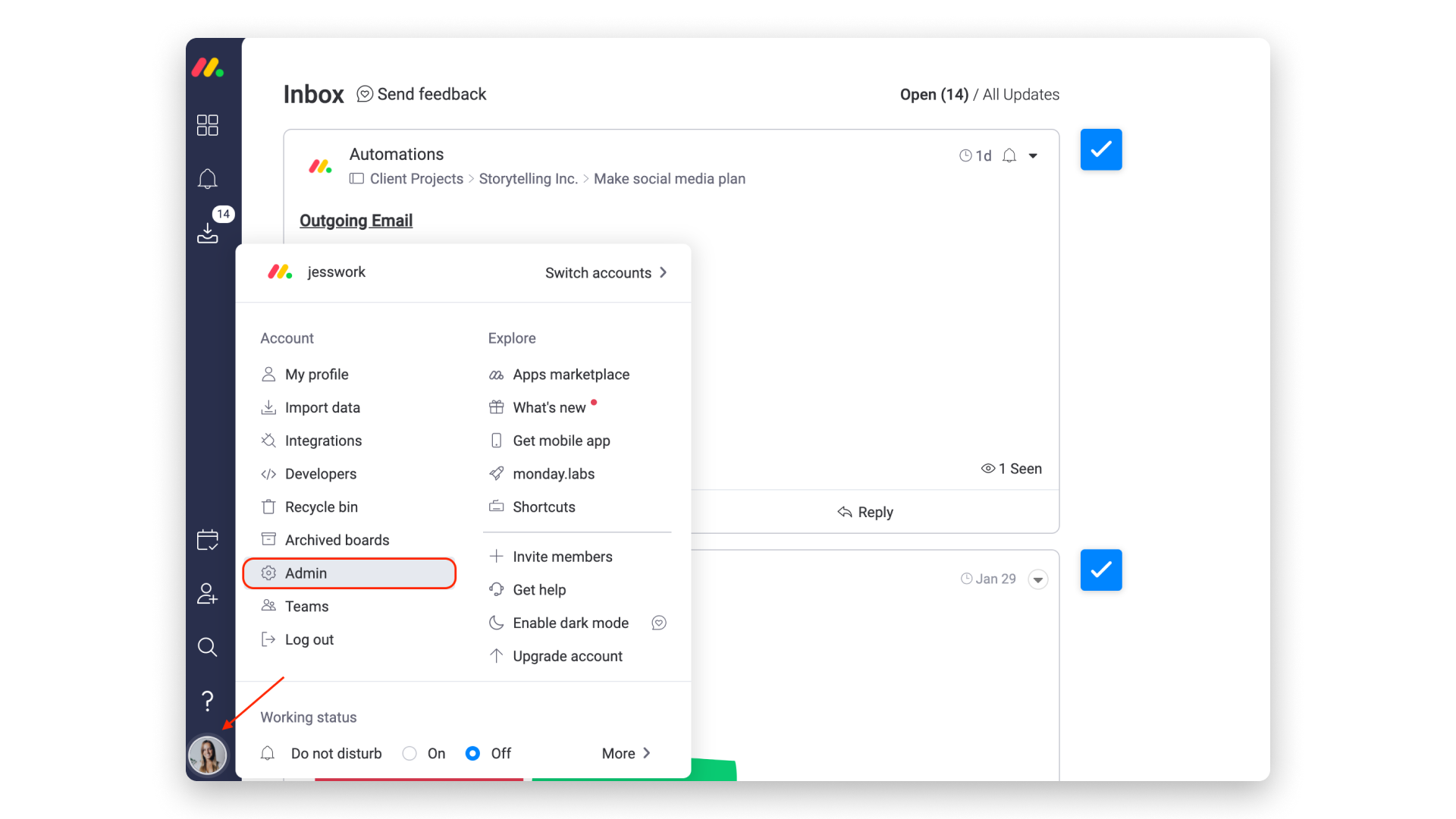

Sobald du deinen Identitätsanbieter konfiguriert hast, musst du nur noch SAML in monday.com aktivieren. Klicke dazu auf dein Profilbild, und wähle „Admin“.

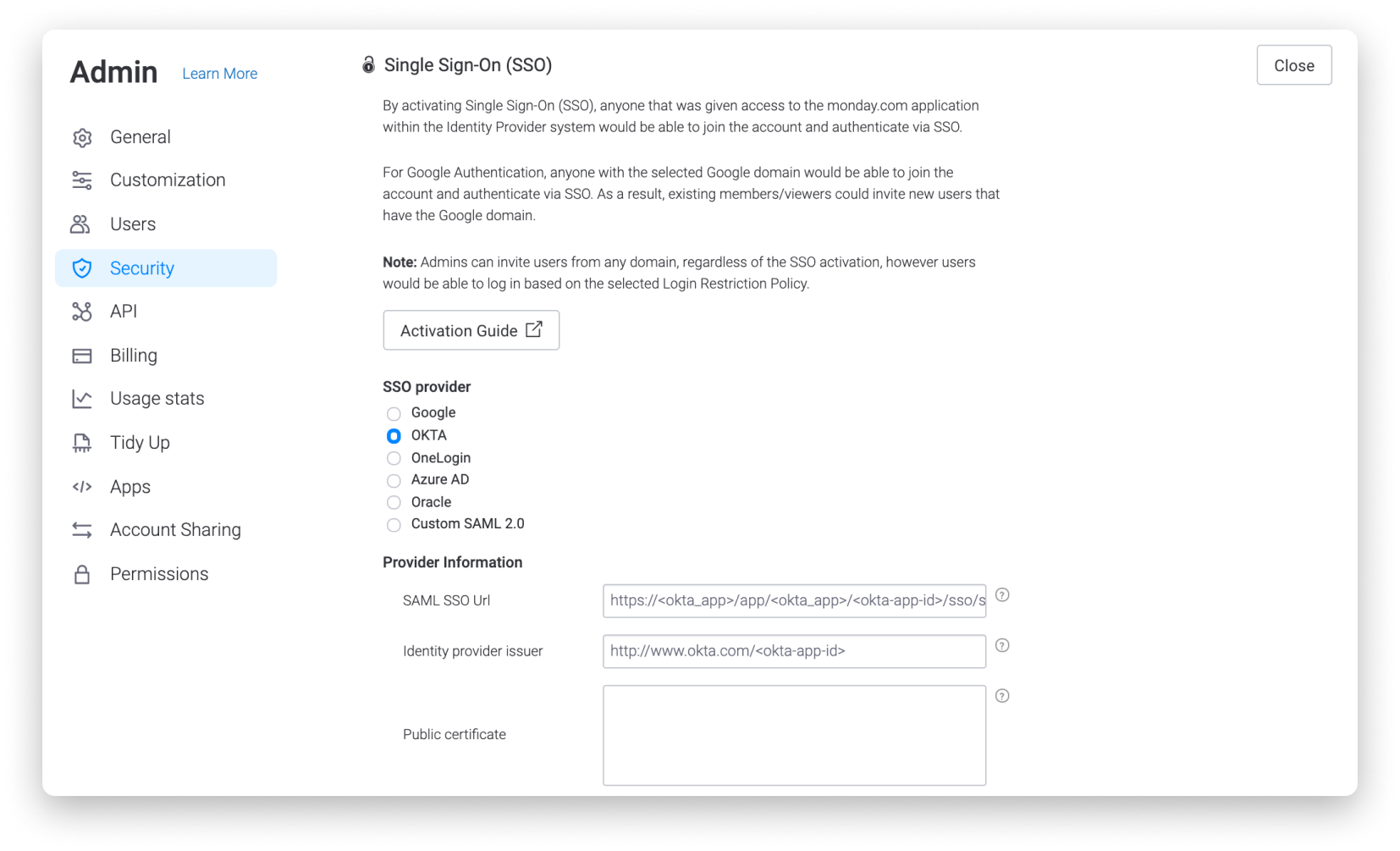

Im Admin-Bereich wählst du auf der linken Seite den Bereich „Sicherheit“. Klicke dann auf „Single Sign-On (SSO)“ auf der Registerkarte Login. In unserem Beispiel verwenden wir OKTA, aber du kannst auch eine der anderen Optionen wählen.

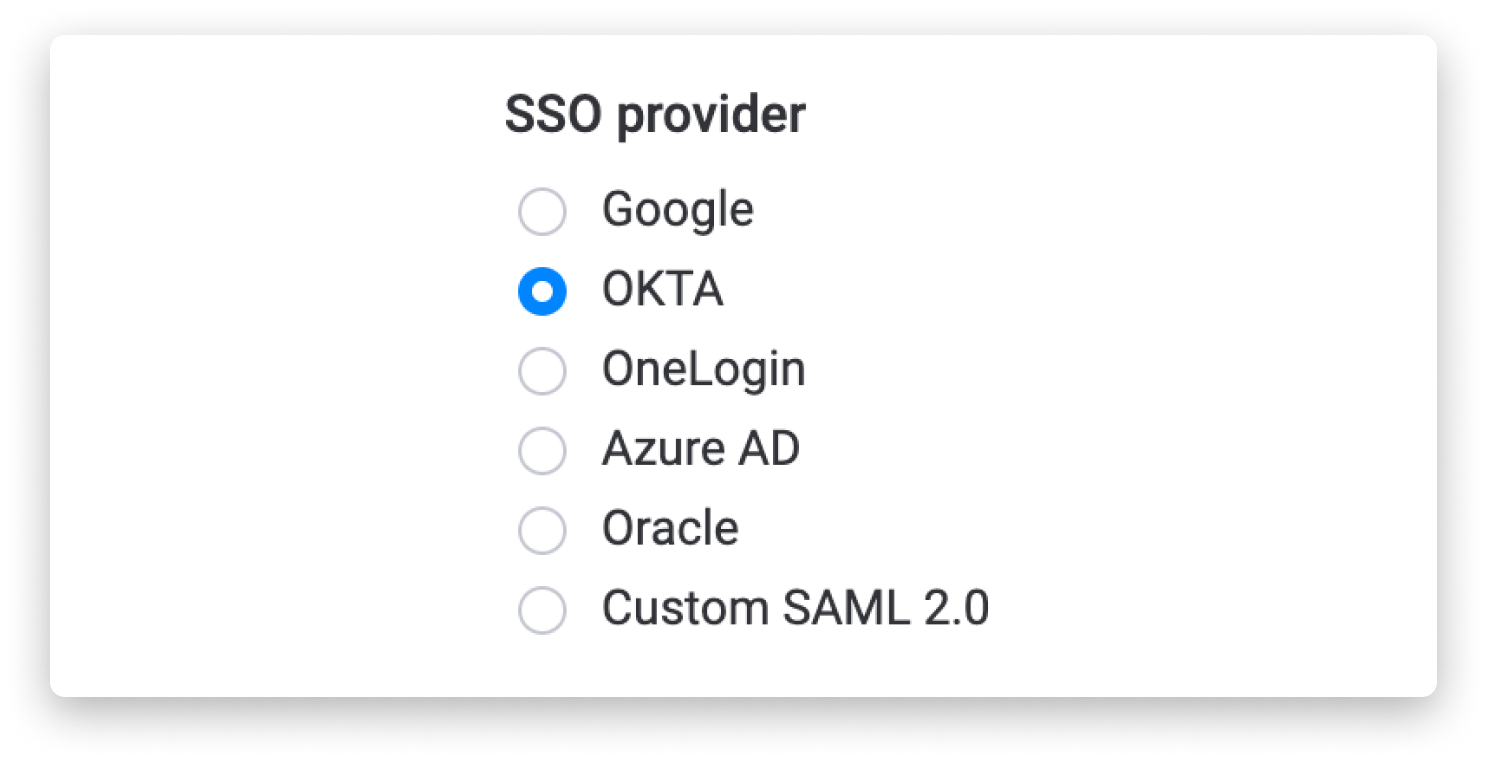

Wähle deine IDP aus der Liste aus:

Dein IDP erscheint nicht in der Liste? Keine Panik! Wähle einfach die Option Custom SAML 2.0 und übernimm die Felder SAML SSO Url und Identity provider issuer aus deinem IDP.

Fülle die Details aus deinem IDP aus

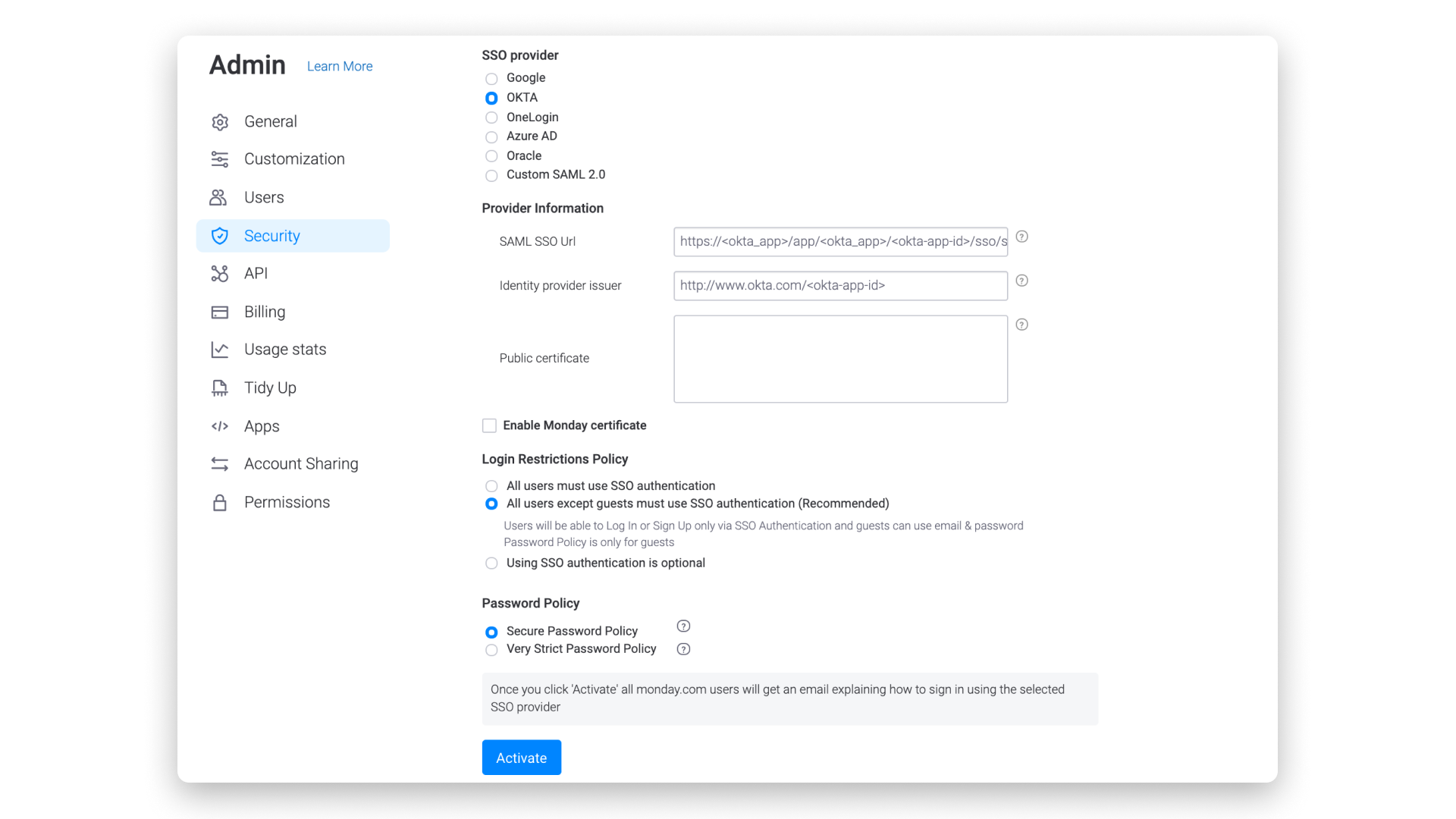

Fülle die folgenden Felder mit Daten aus deinem IDP aus:

- SAML SSO Url

- Herausgeber des Identitätsproviders

- Öffentliches Zertifikat

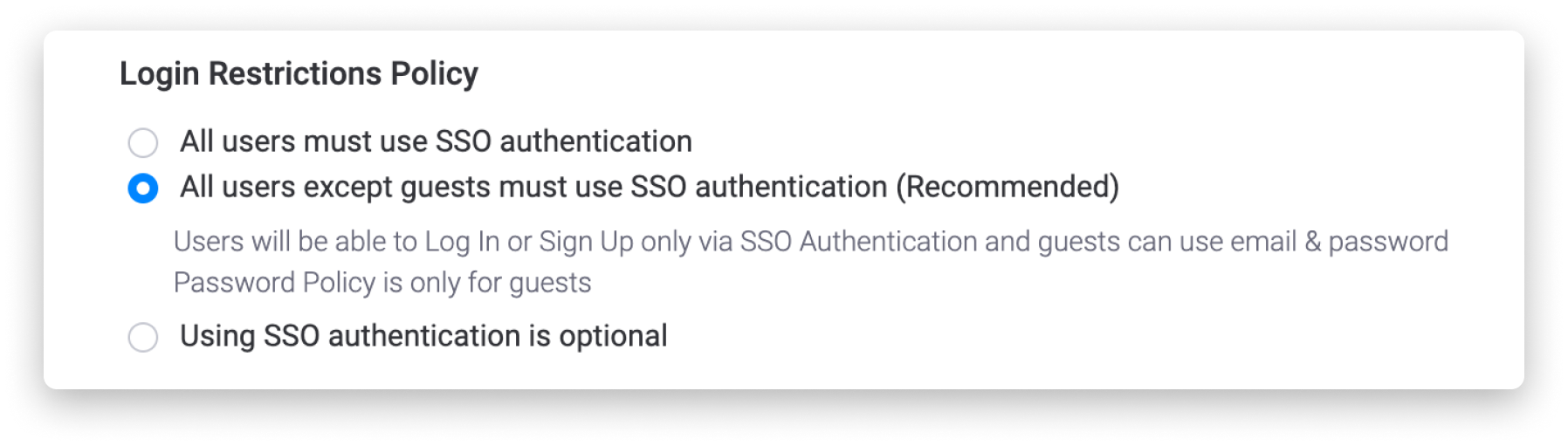

Einschränkungs-Richtlinie auswählen

Beim Einrichten von SSO muss der Administrator die Richtlinienebene für Anmeldebeschränkungen auswählen, d. h. er muss definieren, wer für die Anmeldung die SSO-Authentifizierung verwenden muss oder ob sie optional ist.

In diesem Abschnitt gibt es drei Optionen:

- Option 1: Alle Benutzer (einschließlich Gäste) müssen die SSO-Authentifizierung verwenden, um sich bei monday.com anzumelden. Diese Option bedeutet, dass allen Benutzern der Zugriff auf monday.com innerhalb des Identity Providers ermöglicht wird, damit sie sich anmelden können.

- Option 2: Alle Benutzer, ausgenommen Gäste, müssen sich über die SSO-Authentifizierung bei monday.com anmelden. Gäste hingegen können sich stattdessen mit einer E-Mail und einem Passwort anmelden.

- Dies ist die am häufigsten verwendete Richtlinienoption, da es sich bei Gästen oft um externe Benutzer handelt, die nicht von der internen IT einer Organisation verwaltet werden.

- Option 3: Die Verwendung der SSO-Authentifizierung ist für alle optional. Alle Benutzer und Gäste können sich entweder über SSO oder die E-Mail-Adresse anmelden.

Wenn dies auf die Sicherheitsrichtlinien deines Unternehmens zutrifft, empfehlen wir die Verwendung der Option „Alle Benutzer außer Gäste müssen die SAML-Authentifizierung verwenden“. Das bedeutet, dass jeder Benutzer des Kontos, abgesehen von Gästen, sich mit SSO anmelden muss. Gäste können zu gemeinsam nutzbaren Boards eingeladen werden und sich wie gewohnt mit einer E-Mail und einem Passwort anmelden. In diesem Fall müssen die Gast-E-Mails im IDP des Kontos nicht aktiv sein, um sich anmelden zu können.

Schritt 3: Bereitstellung

Standardmäßig verwendet monday.com Just-In-Time-Bereitstellung, d. h. der Benutzer wird bei der ersten Anmeldung in monday.com angelegt, wenn er nicht existiert.

Wenn du die SCIM-Bereitstellung aktivieren möchtest, generiere bitte das Token und folge deinen IDP-Anweisungen, um dies zu aktivieren. Monday.com unterstützt IDP Initiated Flow oder SP Initiated Flow. Wir haben eine offizielle monday.com-Anwendung im Okta-Anwendungskatalog. Um dies zu aktivieren, klicke hier.

Darüber hinaus haben wir eine offizielle App von monday.com im OneLogin-Anwendungskatalog. Zum Aktivieren klicke hier.

Zu guter Letzt haben wir eine offizielle App von monday.com im Azure AD-Anwendungskatalog. Zum Aktivieren klicke hier.

Was passiert, wenn dein SSO aktiviert ist?

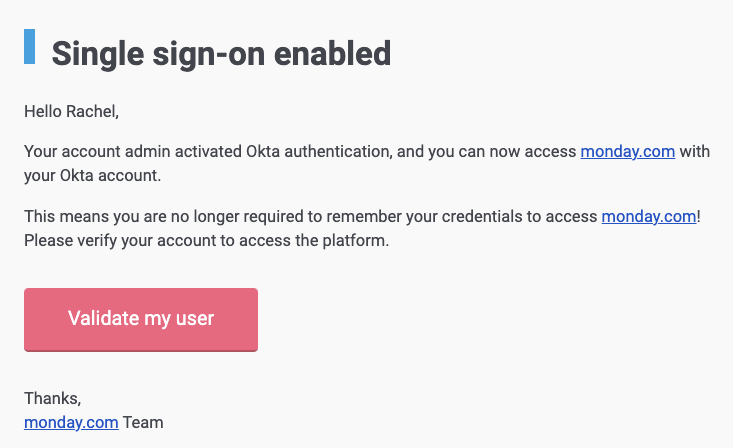

Wenn du die Einrichtung deines SSO abgeschlossen hast, erhält jedes Mitglied eine E-Mail, in der es über die Änderung informiert wird (auch wenn die SSO-Einschränkungsrichtlinie auf optional eingestellt ist).

Hier ist ein Beispiel für die E-Mail:

In der E-Mail werden die Mitglieder aufgefordert, ihre Konten auf monday.com mit deinem Identitätsanbieter zu verbinden. Von nun an können sich alle Mitglieder mit ihrem Identitätsanbieter-Konto bei monday.com anmelden.

Häufige Fehler nach der Anmeldung bei deinem SSO-Provider

Einige Benutzer haben möglicherweise Schwierigkeiten und können SSO nicht verwenden. Nach der Eingabe der Anmeldeinformationen des Benutzers auf der Anmeldeseite des SSO-Anbieters wird der Benutzer beispielsweise nicht zur Seite monday.com zurückgeleitet, sondern erhält eine Fehlermeldung, die besagt, dass der angemeldete Benutzer „username@email.com“ keiner Rolle für die Anwendung zugewiesen ist (der Wortlaut kann je nach SSO-Anbieter leicht unterschiedlich sein). Das bedeutet, dass die Administratoren des Kontos zum SSO-Anbieter gehen sollten, den dein Team verwendet, und diesen Benutzer dem Konto monday.com zuweisen/hinzufügen.

Ein weiteres häufiges Problem tritt auf, wenn ein Benutzer seine E-Mail-Adresse ändert, was zu einem Fehler bei der Anmeldung führt. Darauf gehen wir im folgenden Abschnitt ein!

Was passiert, wenn sich die E-Mail-Adresse eines Benutzers ändert?

Wenn sich ein Benutzer mit SSO bei monday.com anmeldet, wird eine Back-End-Verbindung zwischen dem Identitätsanbieter (IDP) und der Benutzer-ID in monday.com hergestellt. Die Verbindung, genannt UID (Benutzer-ID), verbindet die Identität einer Person im IDP (ihren Namen, ihre E-Mail-Adresse) mit der E-Mail-Adresse, die dem Benutzer in monday.com zugeordnet ist.

Wenn ein Benutzer seine E-Mail-Adresse ändert, kann er sich erst wieder bei monday.com anmelden, wenn seine UID (Benutzer-ID) zurückgesetzt wurde. Der Grund dafür ist, dass die UID mit der vorherigen E-Mail-Adresse des Benutzers verbunden ist. Wenn die E-Mail-Adresse aktualisiert wird, wird sie nicht automatisch mit der vorhandenen UID verbunden. Wenn die UID zurückgesetzt wird, kann die vorherige Verbindung unterbrochen werden und es wird ein neuer Link zwischen der UID und der neu geänderten E-Mail-Adresse erstellt.

Schritte, wenn sich die E-Mail eines Benutzers ändert

Wenn sich die E-Mail-Adresse eines Benutzers ändert, führe einfach die beiden folgenden Schritte aus, und der Benutzer sollte sich im Handumdrehen wieder anmelden können ⬇️

1. Ändere die E-Mail des Benutzers auf dem IDP und innerhalb von monday.com

Zuallererst ist es wichtig, dass die E-Mail-Adresse des Benutzers sowohl auf der Seite des Identitätsanbieters als auch auf monday.com geändert wird. Um seine E-Mail-Adresse in monday.com zu ändern, kann der betreffende Benutzer die Schritte in diesem Artikel befolgen.

Hinweis: Du kannst die E-Mail einer anderen Person nicht ändern, selbst wenn du ein Administrator bist. Jeder Benutzer kann seine E-Mail nur selbst ändern.

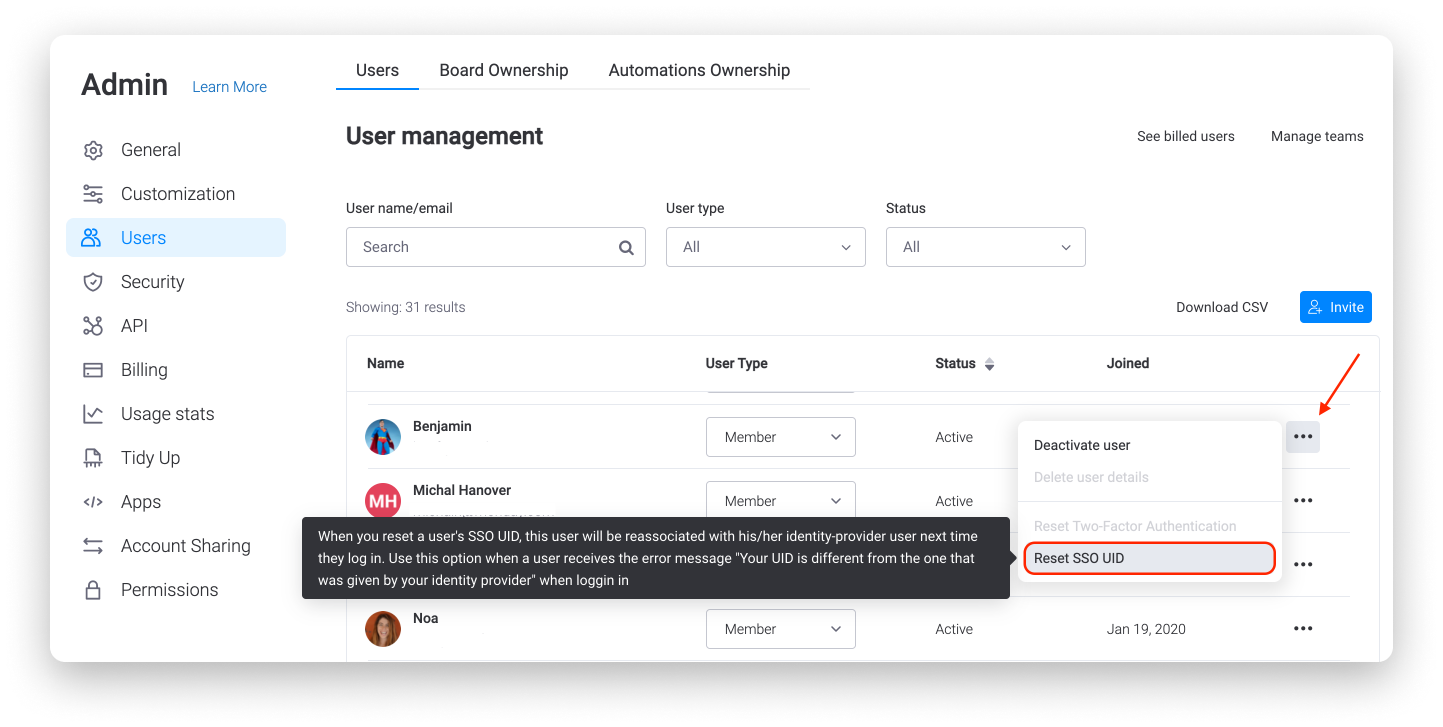

2. Zurücksetzen der UID des Benutzers

Sobald die E-Mail eines Benutzers auf der IDP und innerhalb von monday.com geändert wurde, ist es an der Zeit, seine UID zurückzusetzen! Gehe dazu auf die Registerkarte Benutzerverwaltung im Admin-Bereich des Kontos. Suche dort den Benutzer, der seine E-Mail-Adresse geändert hat, drücke auf das Drei-Punkte-Menü ganz rechts und wähle „SSO UID zurücksetzen“ aus:

Sobald dies erfolgt ist, sollte sich der Benutzer mit seiner neuen E-Mail-Adresse erfolgreich bei seinem Konto einloggen können!

Wenn du Fragen hast, wende dich einfach hier an unser Team. Wir sind rund um die Uhr erreichbar und helfen gerne!

Kommentare